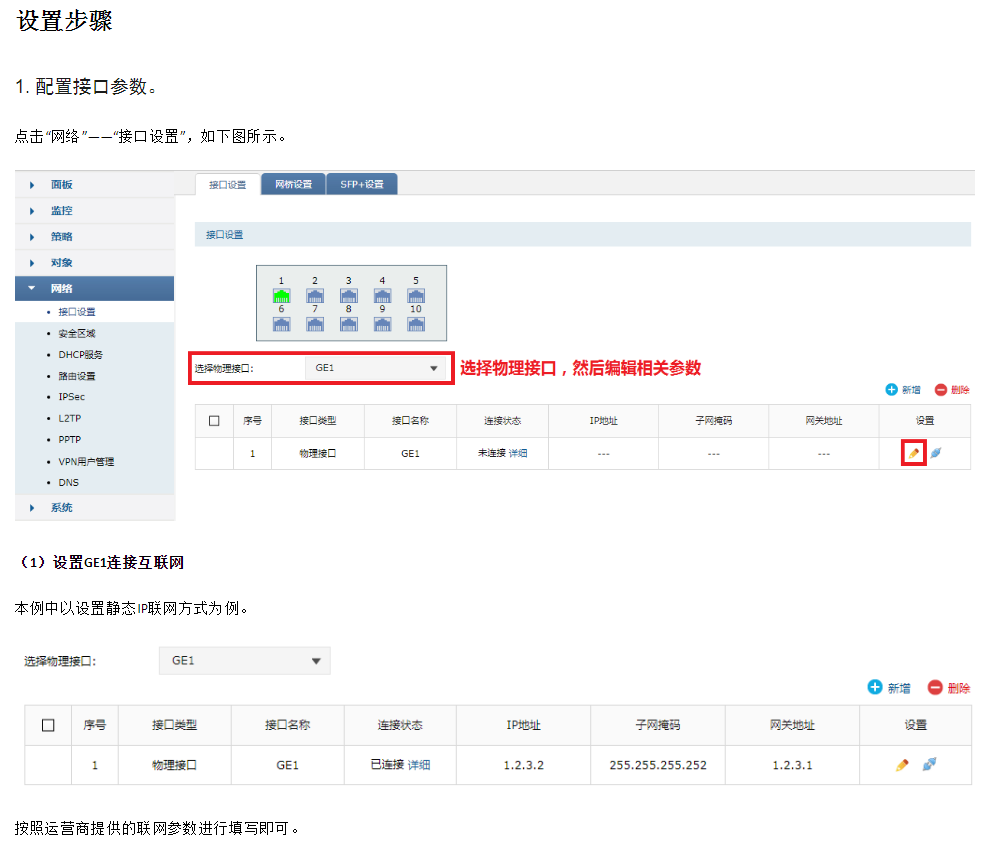

A公司使用TL-FW6300搭建网络,防火墙连接互联网,并划分多个网段内部使用,网络拓扑结构图.

需求分析

安全需求

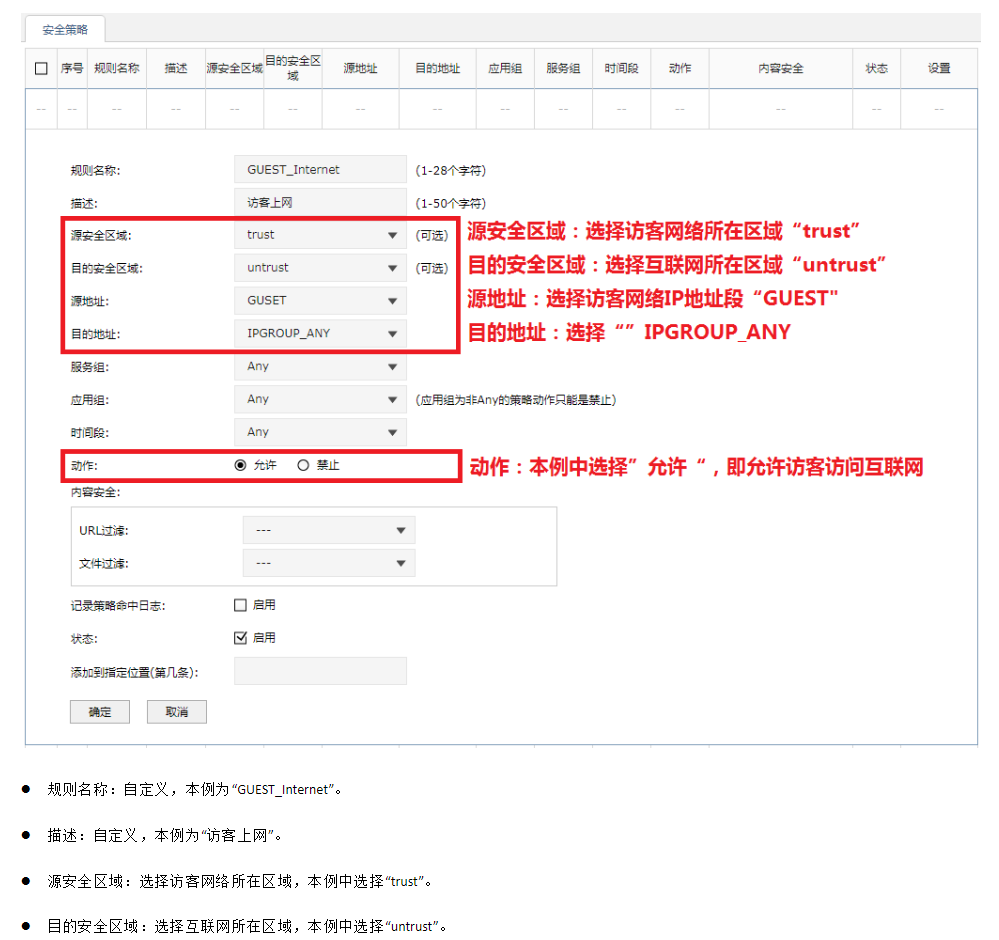

n 需求1:访客网络可以访问互联网,但是不能访问内部其他网络;

n 需求2:销售部可以访问内部服务器网络以及互联网,但是禁止访问常见的游戏、视频、炒股类网站和应用;

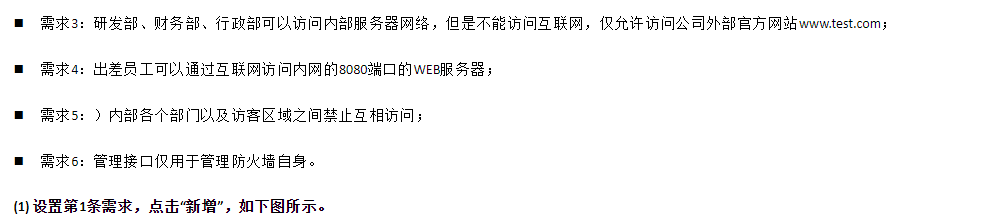

n 需求3:研发部、财务部、行政部可以访问内部服务器网络,但是不能访问互联网,仅允许访问公司外部官方网站www.test.com;

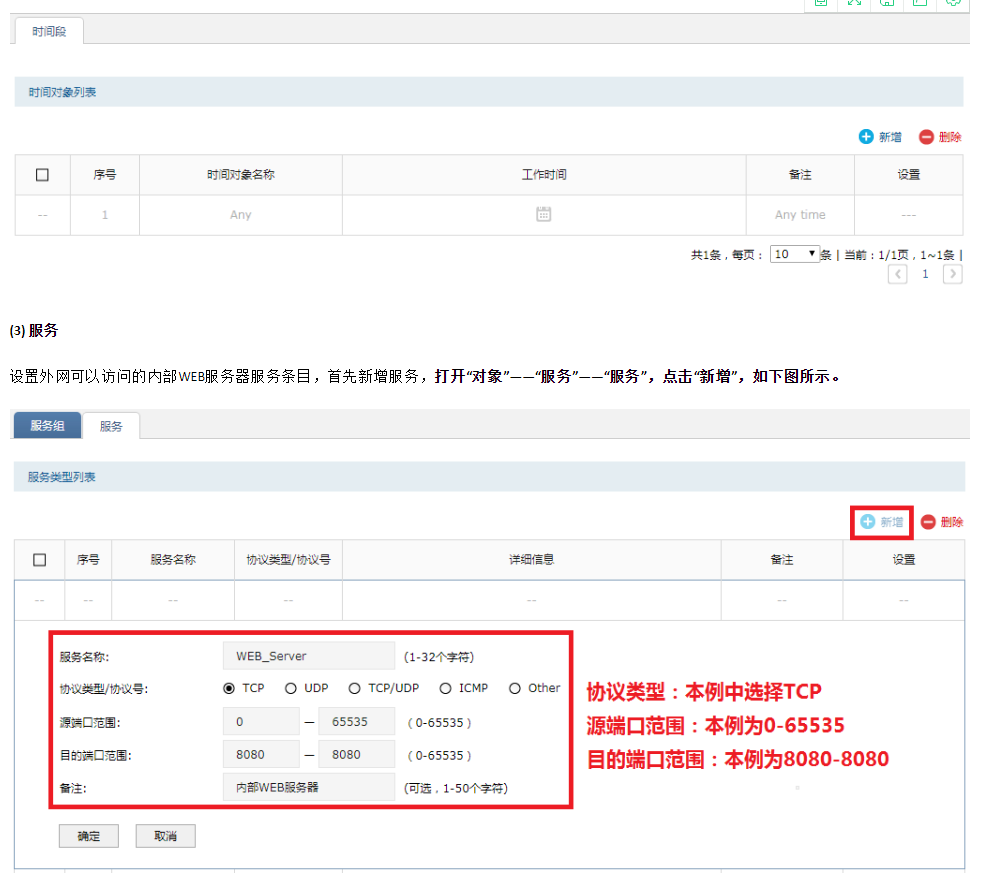

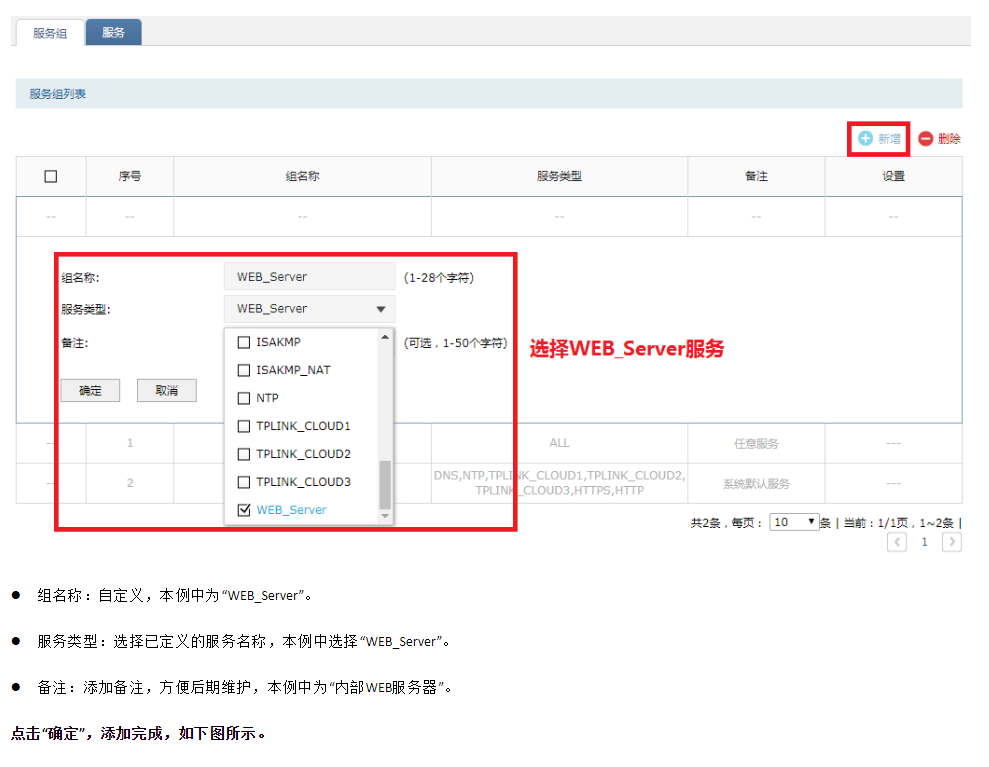

n 需求4:出差员工可以通过互联网访问内网的8080端口的WEB服务器;

n 需求5:内部各个部门以及访客区域之间禁止互相访问;

n 需求6:管理接口仅用于管理防火墙自身。

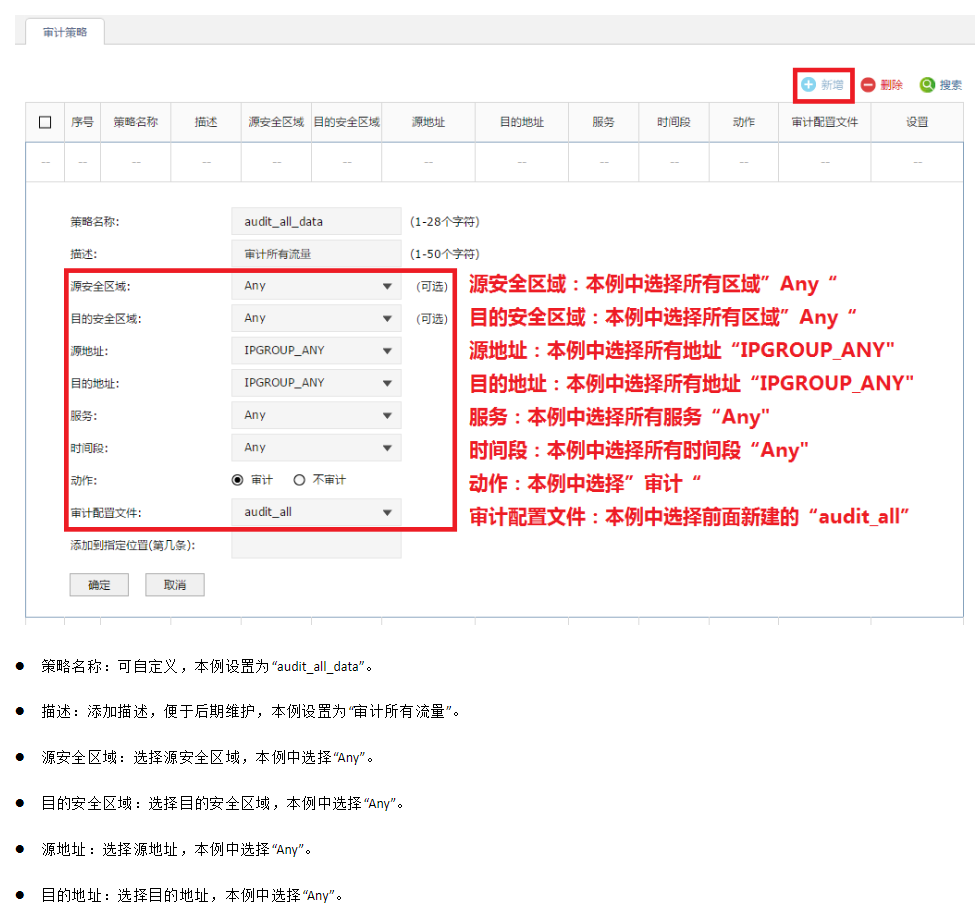

审计需求

n 需求1:对所有流经防火墙的数据进行审计,并记录到审计日志;

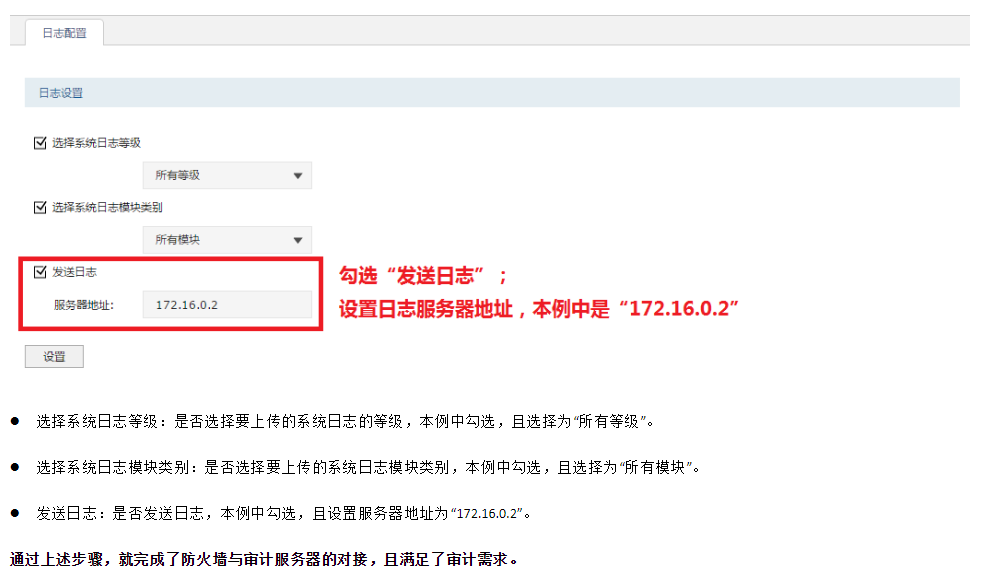

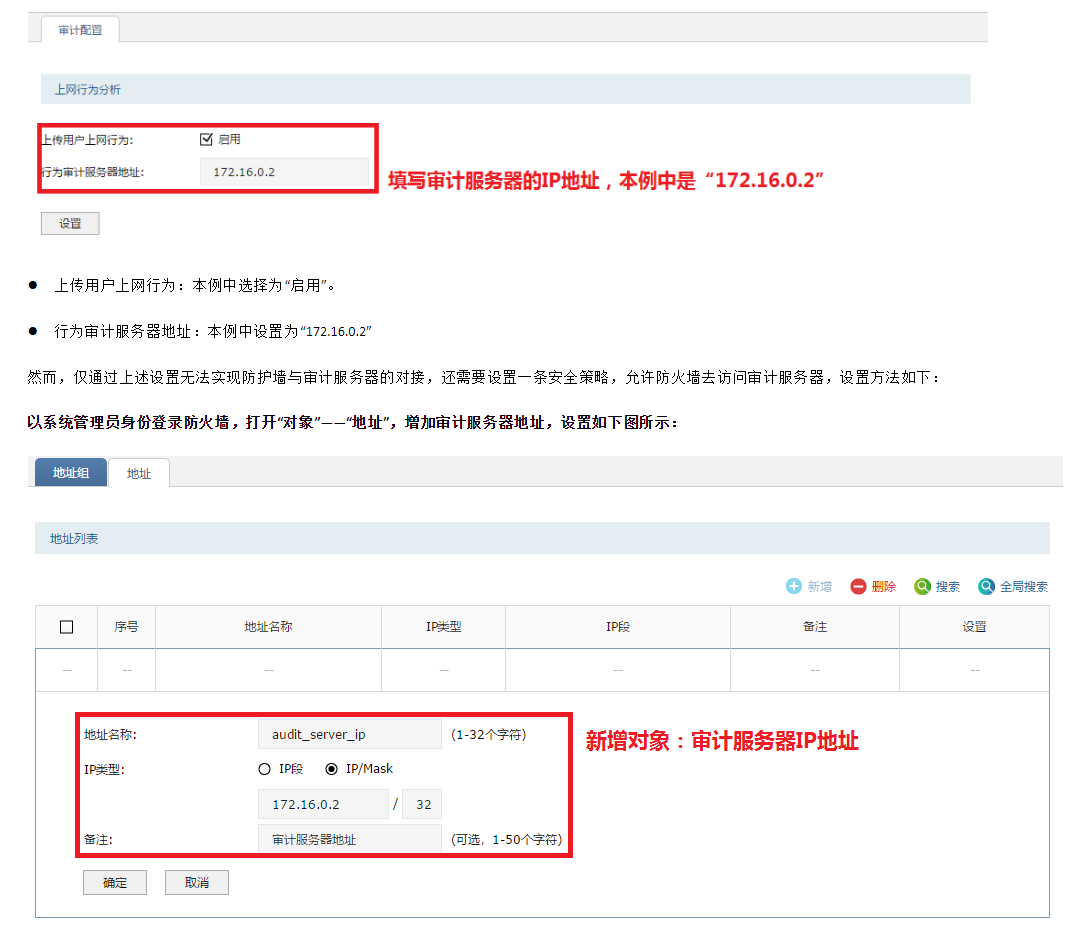

n 需求2:将防火墙的审计日志、系统日志、操作日志、流量日志、策略命中日志全部上传至安装了TP-LINK安全审计系统的审计服务器。

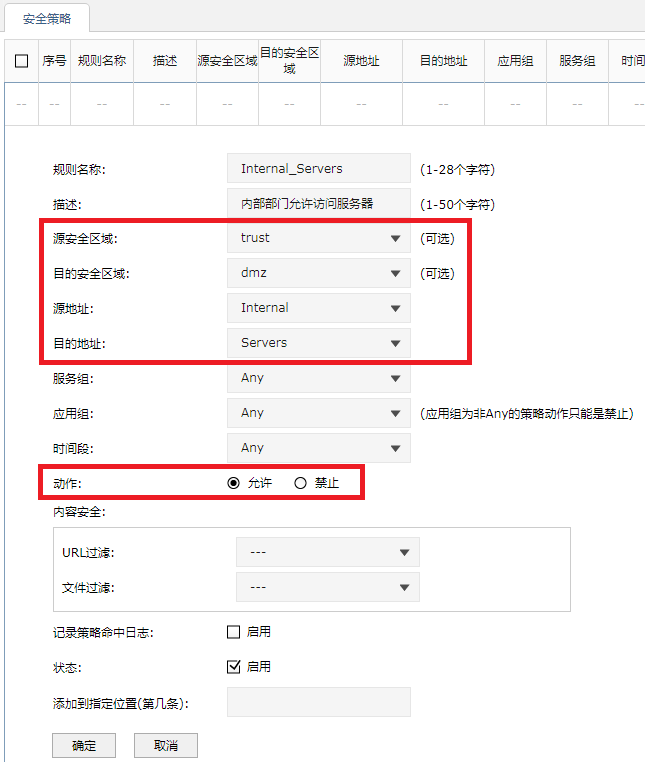

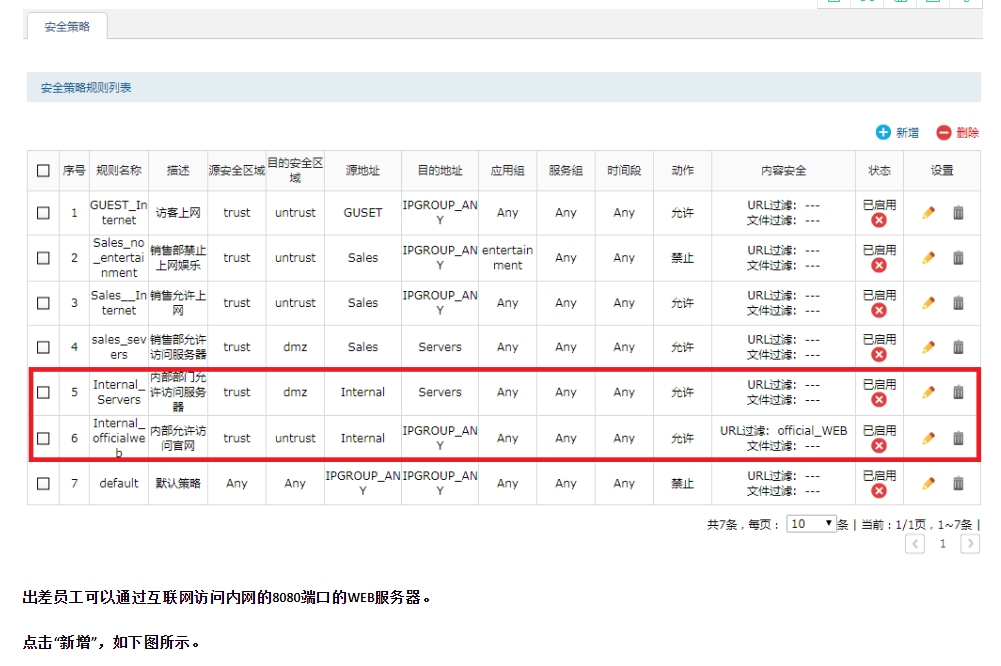

(4) 相同设置方法设置研发部、财务部、行政部可以访问内部服务器网络。如下图所示。

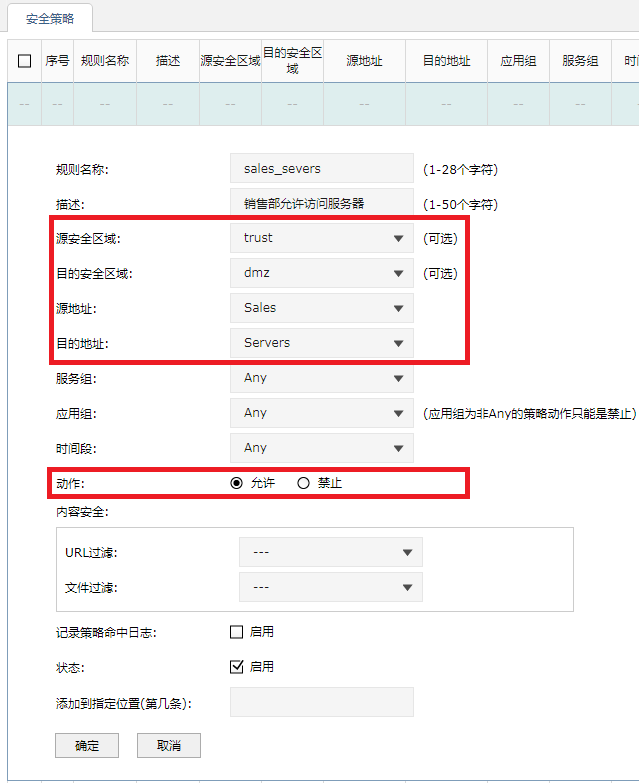

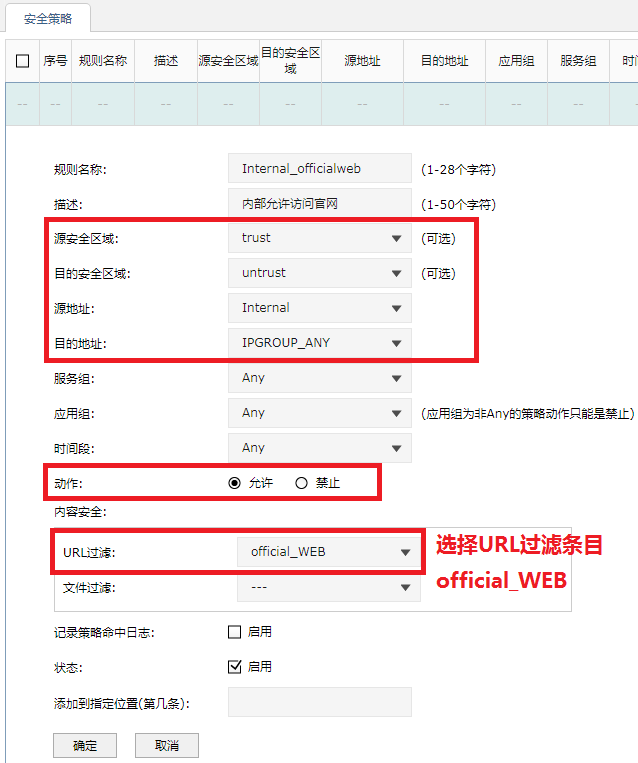

设置研发部、财务部、行政部允许访问公司外部官方网站www.test.com。点击“新增”,如下图所示。

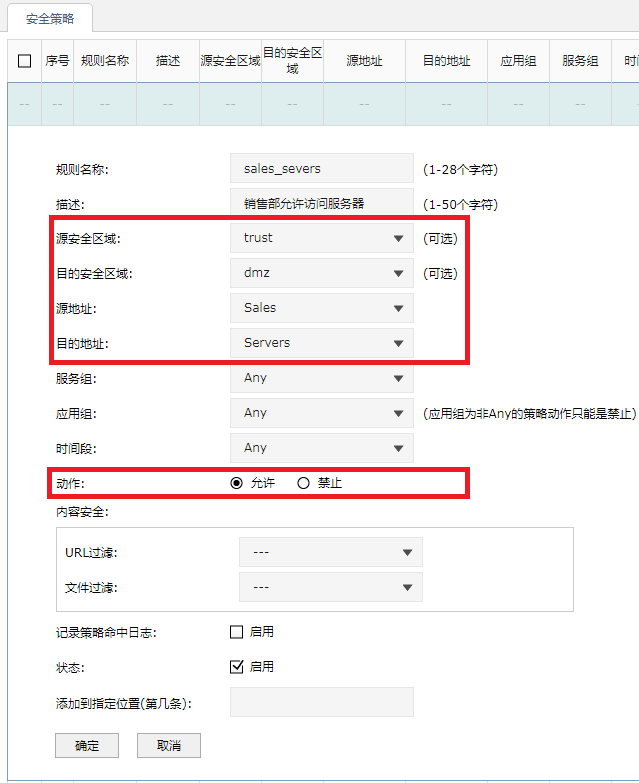

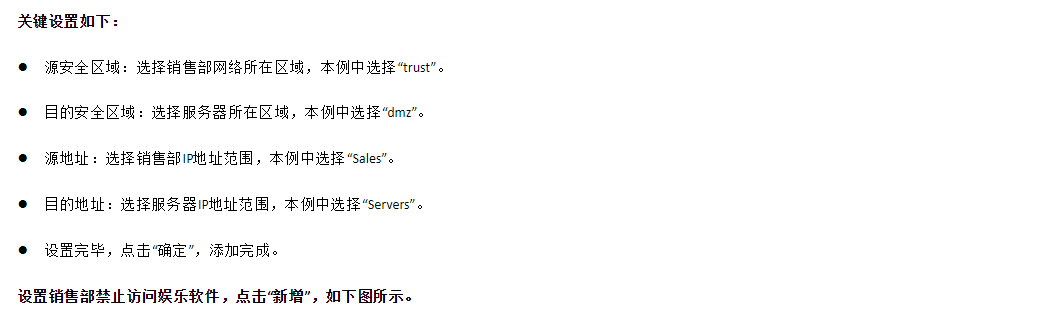

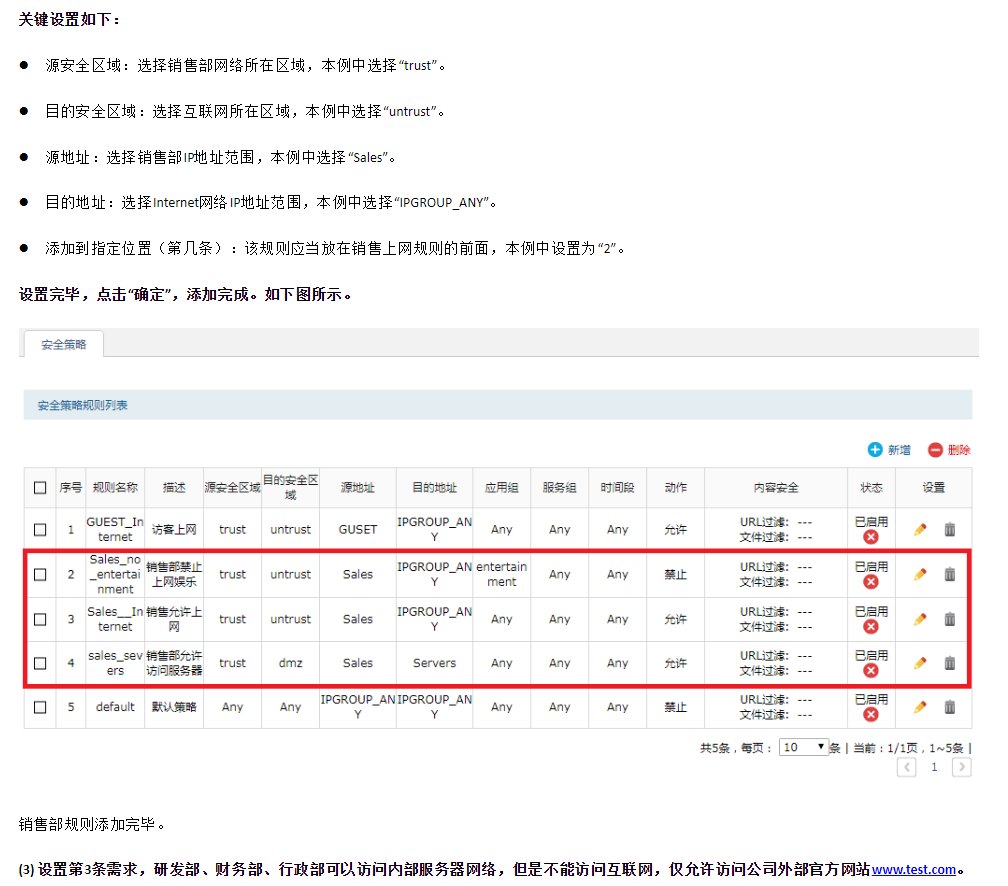

关键设置如下:

l 源安全区域:选择研发部、财务部、行政部网络所在区域,本例中选择“trust”。

l 目的安全区域:选择官方网站服务器所在区域,本例中选择“untrust”。

l 源地址:选择研发部、财务部、行政部IP地址范围,本例中选择“Internal”。

l 目的地址:选择Internet网络IP地址范围,本例中选择“IPGROUP_ANY”。

l URL过滤:选择已设定的官方网站条目“official_WEB”。

设置完毕,点击“确定”,添加完成。如下图所示。

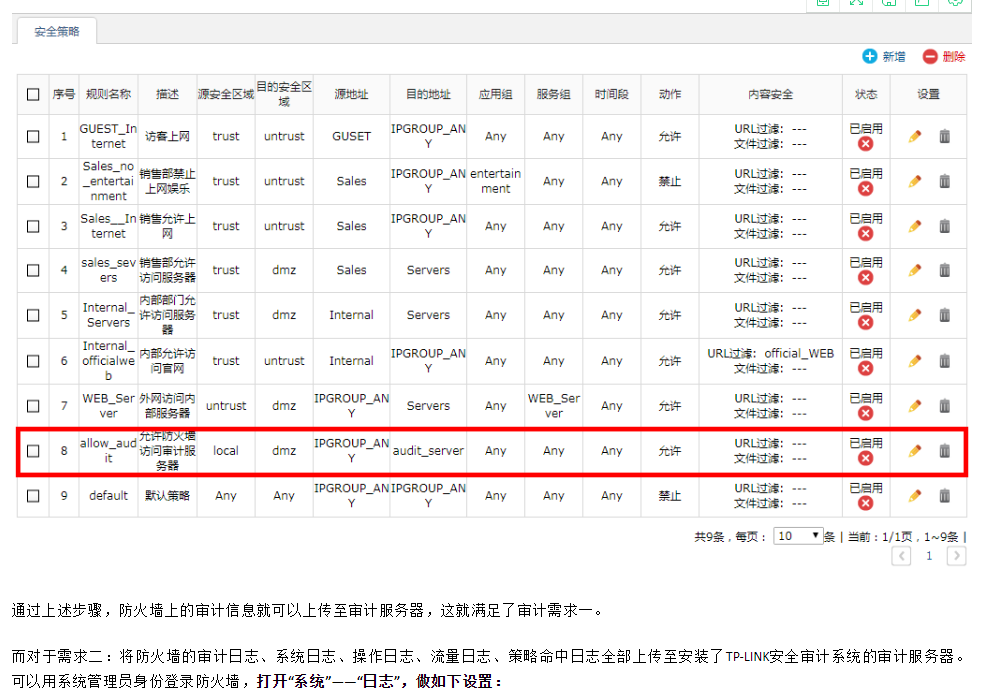

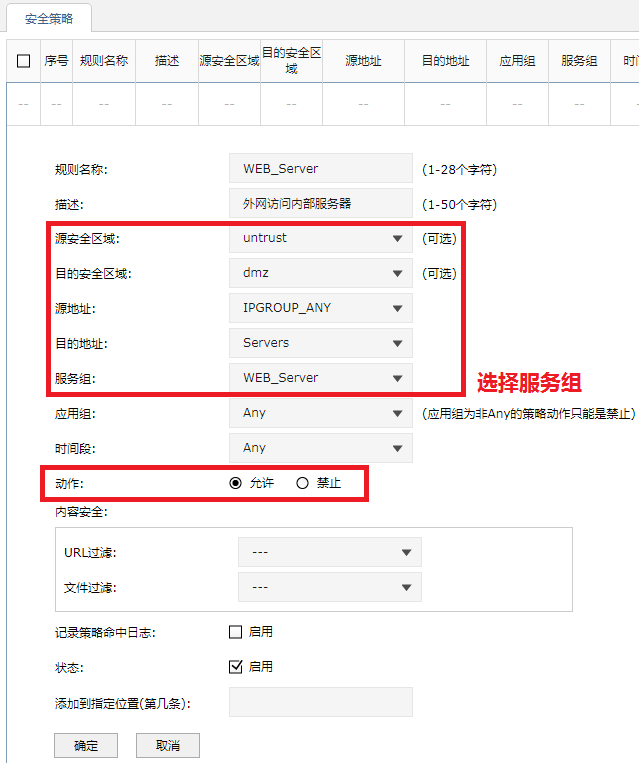

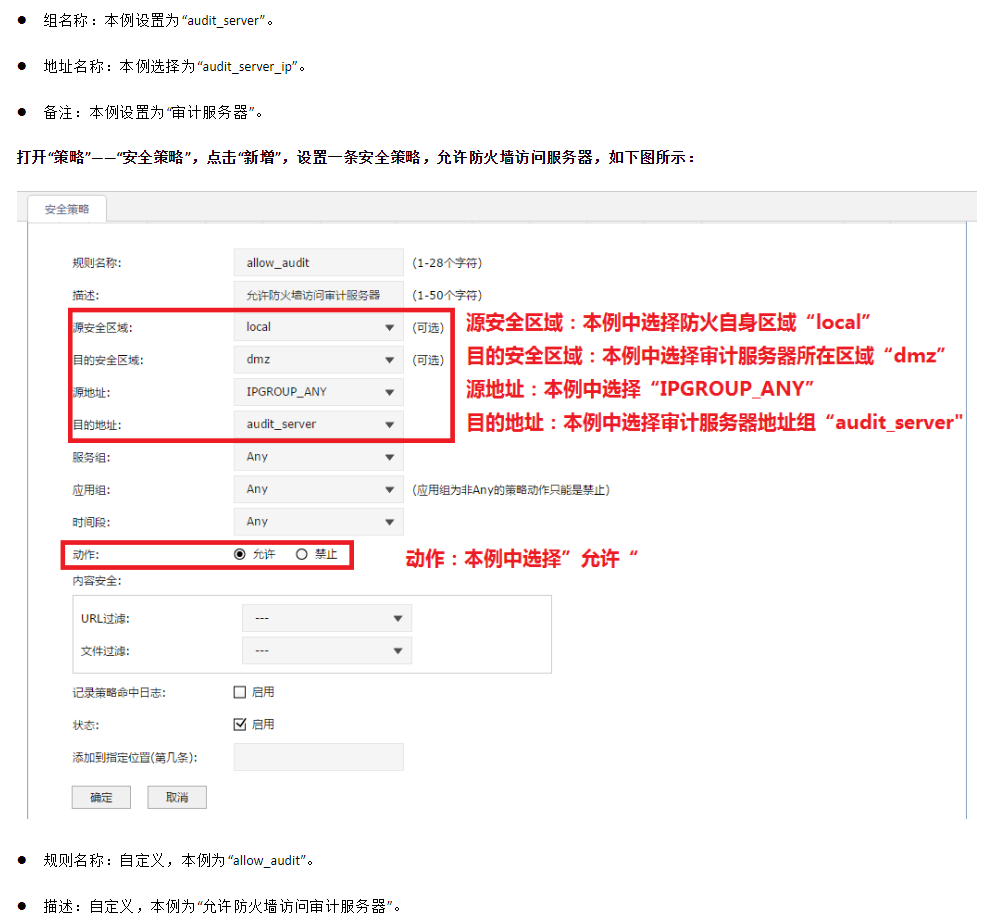

l 源安全区域:选择防火墙所在区域,即设置为“local”。

l 目的安全区域:选择审计服务器所在区域,本例中选择“dmz”。

l 源地址:由于安全区域已经选择为“local”,故源地址可不选择,保持默认为“Any”。

l 目的地址:选择审计服务器的地址,本例中选择“audit_server”。

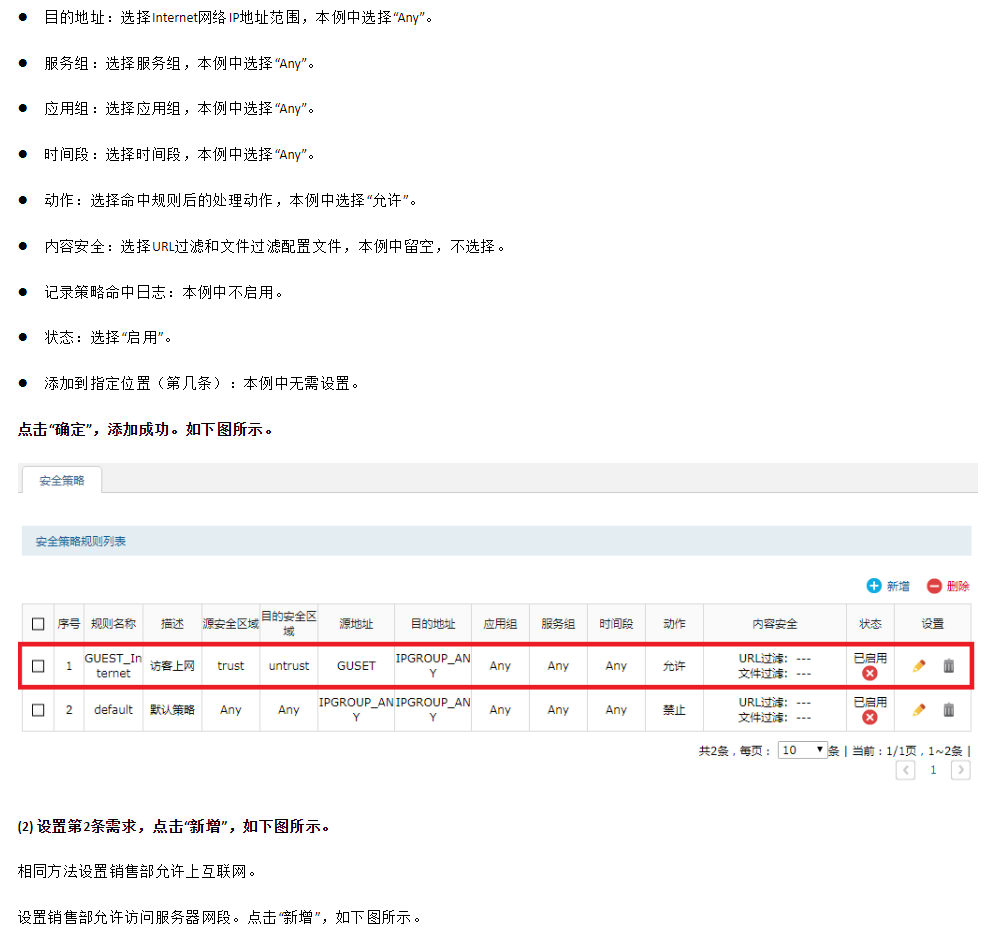

l 服务组:选择服务组,本例中选择“Any”。

l 应用组:选择应用组,本例中选择“Any”。

l 时间段:选择时间段,本例中选择“Any”。

l 动作:选择命中规则后的处理动作,本例中选择“允许”。

l 内容安全:选择URL过滤和文件过滤配置文件,本例中留空,不选择。

l 记录策略命中日志:本例中不启用。

l 状态:选择“启用”。

l 添加到指定位置(第几条):本例中无需设置。

点击“确定”,添加成功。